| ※このページはHTMLです。脆弱なWPを使ってませんのでMALの心配はありません | |

|---|---|

| 信州MAKERS日記 | |

| MALware避難所版 | |

| SimpleなHTMLで毎日アップしていきます。 | |

|

現在MALに強いサーバー構築中しばらく 信州MAKERS/tomohiro/road_bikeはお休みさせていただきます。 この機会にサイトリニューアルしてより見やすくく新サイト試運転始めました> 皆様に便利で役立つサイトに改良していきます。 何卒ご支援宜しくお願いいたします。 https://web.archive.org/web/20180314120537/http://maru-yo.net:80/shinshu_makers/ |

|

| 信州MAKERS 管理人 ich48397@wd5.so-net.ne.jp |

|

| 2018/10 19日 |

●信州MAKERSをバックアップしてくれてるサイトみつけた Web.archiveというサイトが断片的ながら過去の人気記事をWordPressまるごとバックアップしてありました。ざっとみたところ写真がない記事がおおいのですが各カテゴリーの人気記事は生きてました。 これをダウンロードして写真を追加して再現します。 【復元】Web.Archiveに信州MAKERSまるごとバックアップあった!<写真ない>

|

| 2018/10 18日 |

●記事復旧順序検討 bluetooth,3DP-21の記事が人気があったので急いで復元します。 bluetooth記事はたくさんあるので基礎学習でまとめページを作ろうと思います。パワーメーター、6分力計は未完成なので、開発業務を優先してその中でいままでのノウハウをご紹介していく形にしたほうが前進すると考えてます。パワーメーターのロードバイクの力学は基礎学習で取り上げようと思ってます。 |

| 2018/10 18日 |

●お詫び本日3時-13時までhtaccess間違ってましたtomohiro,road_bikeに ご案内してしまいました。 まだ、サーバー内のアクセス制御不慣れですので、あまりいじらないですむような方法を考えます。新ドメインにして本ページごと新ドメインに移すのがよいかと考えております。 |

| 2018/10/ 17日 |

【PMD2018】基礎学習3回目<ひずみゲージブリッジ組み方> 6分力計開発で得たブリッジの設計方法を備忘録しました。 ひずみゲージのブリッジについて、理解されたい方には、非常に良い資料だと思います。 |

| 2018/10/ 17日 AM1:00 |

【お詫び】新サーバー15,16日はアクセス不可でした サーバーをWPで立ち上げる作業用に私の固定IP以外のアクセスを遮断したままになってました。今新サーバーのアクセスLOGみたら外部からアクセス全部403エラーで返してしまっていてコンテンツを見れたお客様はゼロでした。皆様には大変失礼いたしました。 お詫び申し上げます。 他のIPアドレスで検査してますのでしばらくお待ちください。 17日AM1:30で開通させたつもりですが、逐次の状況は 信州MAKERSのTwitter をご利用ください。 https://twitter.com/shinshu_makers ●WPへのMAL攻撃に対して過剰なまでの防護をしております。 (SAKURAサーバーは、GMOお名前サーバーより防御上手です) ①国外からのアクセスを遮断しております。 (WordPress社からのアクセスも未だ遮断中です) ②コンテンツ以外のファイルへのアクセスも遮断しております。 ③異常なアクセス検知、WAF設定してあります。 ④すべてのデータは毎日自動バックアップされて異常検知してます。 ⑤信州MAKERS独自で自動アクセス解析ソフトを作って毎日チェックしてます |

| 2018/10/ 16日 |

●HX711勉強しなおしました<再現作業は意外と楽しい> DBのバラバラになった文字群を探して文章を再現するのは楽ちんですが、いざ新しい記事をかくとなると再現作業5倍くらい時間がかかります。おなじみHX711も再度勉強しなおすと1日がかりとなりました。 【PMD2018】基礎学習第2回<HX711とロードセル接続> 下記はMFT2018でのぷらぎあ様の記事です。  |

| 2018/10/ 15日 |

●仮サーバーで信州MAKERS (仮)サイト作りました 最もアクセス数の多い 【3月27日】Visual Studio勉強<シリアル通信サンプルを動かす> を再現しました。 【パワーメーター】XBEE ZB S2C AT接続できた<適当につながった> 再現しました。 【PMD2018】基礎学習1回目<オペアンプと計装アンプの違い> 人気のあったオペアンプの理解記事も再現しました。 1.png) WPに関しては、数か月かけて静的ブログに変換していこうとしてます。その間は、比較的安全なプロバイダで日本一の規模を誇るさくらインターネットのレンタルサーバーを仮サーバーとしました。WPに関しても現在のお名前ドットコムよりは、WP専用にセキュリティ指導をしてますので比較的安全なサーバーだと思います。いずれにせよ、攻撃はあり得るのでこまめなバックアップとログ監視体制を続けていきますので、9月26日のようなパニックは起こさないようになっております。 順次人気記事を再現していきますのでご期待ください。 |

| 2018/10/ 15日 |

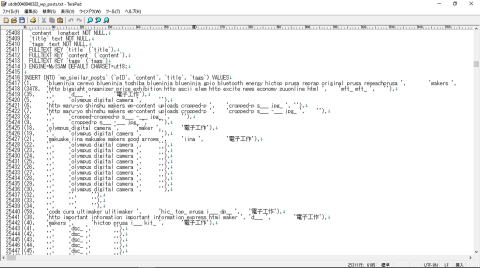

●信州MAKERSデータベース半壊されてました。 mySQLデータをダウンロードできたので、ローカルでアパッチサーバーをたちあげてphpmyadminを走らせて、sqlファイルをみてみました。 DBにインポートしようとしたらwp_postという投稿文書が入ったファイルが壊れているとエラーがでました。textエディタでみてみると全部で18万行あるうち28000行以降がでたらめになってました。28000行までは、投稿の文書とリンクが書いてあるところがちょぼちょぼと残ってました。とりあえず2016年4月から2018年9月26日まで断片的に残ってましたので、文章を追っていけば内容を思い出しながら修復できそうです。。 ●結果が早くわかって納期が早くなったと思います。 復旧作業をどうするか調査していたのですが、DBが壊れているとなればWPやPHPやSQLの学習はしないで、残った文章を表にしてからHTMLに落として写真をリンクしてHTML版で作る方向しかないので迷う必要がなくなったので、復旧の納期が読めるようになりました。人気の高いページから補修していきます。  ●これからどうリニューアルするか 今までは、断片的に記事をアップしてきて、お客様はほしい結果がすぐみれない状況だったと思いますので、この際、ジャンルとカテゴリー別の 文書を表にして、簡潔に結果がわかるようなHTMLにしようと思います。 そのほうが、私も頭の整理をしながら、復旧作業ができますので、お客様 にも私にもよいかなと思います。 さらに、当サイトの支援者の皆様のご意見もお聞してリニューアルをすすめたいと思います。 |

| 2018/10/ 14日 |

●1年間の記事アクセスランキング表を作った1.png) 信州MAKERSデータベースがあるのですが、戻し方がわからないので復元が難航してます。この1年間のアクセスされた記事ランキング表を作ってみました。VBAだと40分でできます。 ①1位は、VS2017のシリアル通信です。VSとシリアル通信に悩まれている方が世の中に多いことが分かります。(これだけでも簡易復旧させようかと思ってます) ②2位hx711使い方3位パワーメーターxBEEM無線関係 <自分でもわからなくて困った課題を記事にしたものが皆さまも 同様に困られているということが全体的な傾向でした。> <記事800個のうちで500位までが全体の70%と ロングテイル分布をしてます。皆さま方の興味が分散している ことが分かりますのでいろいろな種類の記事書いていきます。> --------------------------------------- ランキング表は、500位までのものをアップしました。 -------カウントしたVBA プログラム備忘録---- Sub Sample2() Dim Dic, i As Long, buf As String, Keys Set Dic = CreateObject("Scripting.Dictionary") For i = 9 To 10000 buf = Cells(i, 2).Value If Not Dic.Exists(buf) Then Dic.Add buf, buf End If Next i ''出力 Cells(8, 3) = Dic.Count Keys = Dic.Keys For i = 0 To Dic.Count - 1 Cells(i + 9, 3) = Keys(i) Next i i = 1 For i = 1 To Cells(8, 3).Value keyword = Cells(i + 8, 3).Value '-------------------keywordp----------------------------------- Worksheets(1).Range("A9").AutoFilter Field:=2, Criteria1:=keyword Result = WorksheetFunction.Subtotal(3, Range("B:B")) Cells(i + 8, 4).Value = Result - 1 Worksheets(1).Range("A9").AutoFilter Next i Set Dic = Nothing End Sub |

| 2018/10/ 12-13日 |

●今回の攻撃は、GMOお名前ドットコムへの攻撃だったらしい WordPressの件でお名前ドットコムのサポートに聞いてみたら、 9月20日過ぎから、お名前ドットコムサーバーへの攻撃が急増していて 数百件(詳細不明)の被害が発生したそうです。WordPressだけでなくFTPのクラッキングが圧倒的に多くて、サイトの改ざん被害が多かったそうです。原因は、単純なIDとパスワードだそうです。そこで、9月末にお名前ドットコムパスワードが自動的に長く複雑ものに書き換えられました。 私もFTPにアクセスできなくなったので聞いたら、サーバー管理上緊急でFTP管理パスワードを全部変更させていただいたとのことでした。 ハッキングというけど、基本はID、パスワードのクラッキングだそうです。 私の場合は、WPのIDパスワードが簡単なものだったので、それをクラックされて、WP管理画面から、MALWAREを仕込まれたのではないかとの推測でした。 WordPressに対するサポートが他社より劣っているので、困っているのですが、お名前ドットコム社としては、WORDPRESSというよりは、基本的なIDとパスワードの脆弱性に対する顧客への啓もうのほうが重要らしいです。ということで、WPに関しては、別の情報源をさがさないといけません。WEBでの記事でもWP関しては、素人さん圧倒的に多く断片的な使い方の記事ばかりで、基礎から理解できるのは、WPCODEXの延々とながい仕様説明をよまないといけないみたいです。 WPだけで6か月くらいかかってしまいそうなので、適当にやるためには、WPからデータだけ静的にとりだせる方法が一番はやいと考えてます。 |

| 2018/10/ 11日 |

●信州MAKERS データベースダウンロード成功 前回データベースをSQLサーバーからダウンロードする時に、攻撃にあったためダウンロードを控えていたのですが、攻撃が一段落してきたのでこの隙にダウンロードしてみました。なんとか無事確認がとれました。 2016年4月から2018年9月26日までの投稿文章が確認できました。 途中がぬけている可能性があります、記事を再現することは容易ですの時間はかかりますが、信州MAKERSブログ再建できそうな感じががしてきました。  【サーバー危機管理】昨日も危なかった 11日のログでは、私のphpアクセスが最多でしたが たった1件だけ、米国からのアクセスがあって、データベースのログインページまで通過されてしまってました。私がTOOLをアップロードした瞬間を察知してログインを試みてましたが、IDとパスがわからないので、403エラーがでたら1回で去っていきました。この狡猾なアタック先のドメインは、ドメイン指定で除外処理しました。 ●WHOIS検索VBAで自動化検討中 上記のように特定ドメインからのアタックが多いので ドメイン名の統計をとって、危ないものから除外処理を日常的におこなっていくVBAプログラムつくろうとしてます。 |

| 2018/10/ 11日 |

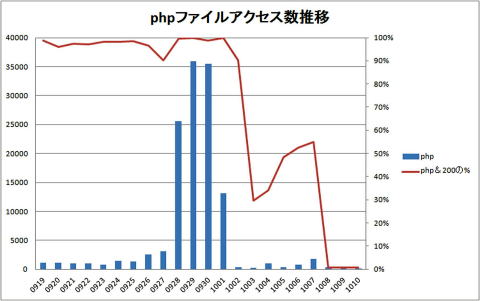

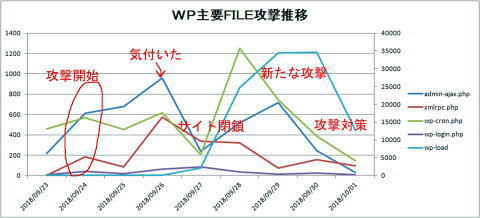

●VBAで攻撃数の推移をグラフ化 WordPressへの攻撃は、関数ファイルphpへのアクセスの中にあります。 一般VISITORは、phpファイルへアクセスすることはあり得ないので、 phpにアクセスしてくるのは、以下の場合です。 ①サーバープロバイダの監視BOT ②WordPressのJetPacなどPlugIn ③ハッキングを目的とした攻撃 グラフの青棒:phpへのアクセス件数 茶色線:phpアクセス要求が通ってしまった件数の割合%(statusが200) 経緯1:9月24日の攻撃でMALwareが仕込まれました。 経緯2:26日に気づいて、サイトを閉鎖しましたが、アクセス制限をかけてなかったので10月1日までは、通ってしまってました。 経緯3:10月2日からアクセス制限をかけて、通過率が半減しました。 経緯4:10月8日にさらに強力な制限をかけて、プロバイダやWordPressのPlugInも通過できないようにした通過率はゼロに近い状態になりました。 ●攻撃者BOTの特徴を想定する 攻撃が通らなかった場合、単なるエラーをだすのではなくリダイレクトして信州MAKERSのTOPページに誘導します。エラーコード400番台がでないので攻撃者は、成功したと思い毎回チェックをすると思います。 しかし、はねのけられたと知ります。それを数千回も繰り返せば、このドメインを攻撃しても無駄だと悟って、攻撃しなくなるのではないかと思います。BOTで攻撃しているはずなので24時間間断なく攻撃することも可能なはずですが、このように結果をみながら攻撃を変更しているところをみるとBOTを仕掛けるのは人間の操作ではないかと思います。 ●以後 9月24日に攻撃が成功したのですが、この統計ではわかりません。 攻撃が成功したときのパターンを抽出するアルゴリズムを調査したいと思います。 さらに、WHOISで攻撃者のドメインを統計的にだしていきます。 |

| 2018/10/ 10-11日 |

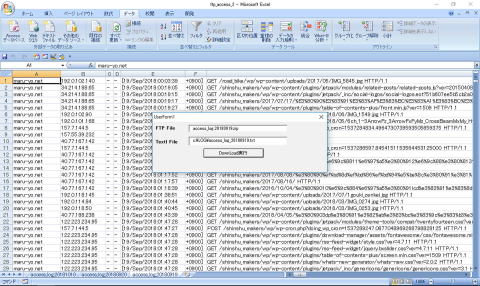

●VBAでログファイルをExcelファイルに一括収納 指定日のログファイルをダウンロードして、sheetに変換コピーして1枚のEXCELBOOKにまとめられるVBAプログラムです。  ●備忘録 ●備忘録1)FTPからダウンロードしたファイル名が、GMOお名前COMレンタルサーバーの場合はaccesslog.日付.zipなのでピリオドがファイル名にはいっていて解凍すると拡張子が日付になってしまうので、ファイル名を変更した 2)TXTファイルからEXCELのセルへ展開するための多種類デリミター処理は以下のページを参考にさせていただきました。 http://www.moug.net/tech/exvba/0060002.html 3)個別日の作業用ファイルからsheetをコピーしてftp_access_2へsheetを追加していきます。 cnt = Workbooks("ftp_access_2.xlsm").Sheets.Count ActiveSheet.Copy _ After:=Workbooks("ftp_access_2.xlsm").Sheets(cnt) 4)複数のBOOKの処理が以外と面倒でした。 workbooks(i).nameでaccessがついている作業ファイルを閉じてます。 For i = 1 To Workbooks.Count fname3 = Workbooks(i).Name 'tmp = tmp & Workbooks(i).Name & vbCrLf 'UserForm1.Label3.Caption = Left(fname3, 5)'左から6文字がaccess’だったら閉じる If Left(fname3, 6) = "access" Then Application.DisplayAlerts = False Workbooks(i).Close Application.DisplayAlerts = True End If Next if ●以後 ログデータの処理プログラムにはいります。 課題1:WHOISでIPアドレスからドメインと住所を調べたいのですが いろいろな方法がありますが、EXCEL VBAでやるなら コマンドプロンプトでWHOISが実行できるコマンドがあります。 このmicrosoftからダウンロードして使います。 https://technet.microsoft.com/ja-jp/sysinternals/whois.aspx 使い方はこちらから教えていただきました https://neoblog.itniti.net/whois-cmd-windows/ VBAでコマンドプロンプトを実行させて、結果を得るのがまだ動作できてませんが、こちらから学習させていただいてます。 http://officetanaka.net/excel/vba/tips/tips27.htm 課題2DOS窓がうまく動かないのでWSH(Windows Scripting Host)を勉強します。 |

| 2018/10/ 9日 |

●【VBAでFTP自動ダウンロードして解凍】 30分で出来た アクセス解析作業を手動でExcel2007でやっているのですが,結構手間取るので毎日やるためにExcelVBAでFTPダウンロードしてZIP解凍までできるか調べてみた。 ググると ここでFTPのVBAサンプルコードがありました。 ①https://tsware.jp/tips/tips_408.htm ZIP解凍もググるとここにZIPファイル解凍VBAサンプルコードがありました ②http://www.tetsuyanbo.net/tetsuyanblog/43217 これらをVBA標準モジュールにまとめてコピペしました。 標準モジュールは、VBAを書きこむ一般的な場所です。 ①準備するもの FTPサーバーアドレス:"xxxxxx.jp" FTPサーバーのアカウント名:"xxxxxxx" FTPアカウントのパスワード:"pppppp" FTPサーバーログのDirectry:"/dddddd/" FTPするファイル名"ファイル名" ダウンロードするフォルダ"C:\yyyy" 解凍するフォルダー"C:\zzzzz" ②サンプルコード WindowsAPIの宣言 メイン FTP_Download() 関数 kaito_zip(zipファイル名) これに赤文字部分に上記準備した情報を書き込めばOKです。 実行:VBA画面の実行▶で即実行して ダウンロードしましたとか進行具合をWINDOWSが言ってきます。 十数秒で所定のフォルダに解凍されたTXTファイルが出来上がってます。 -------------------------------------------- Private Declare Function InternetOpenS _ Lib "WinInet.DLL" Alias "InternetOpenA" _ (ByVal lpszAgent As String, ByVal dwAccessType As Long, _ ByVal lpszProxyName As String, ByVal lpszProxyBypass As String, _ ByVal dwFlags As Long) As Long Private Declare Function InternetConnectS Lib _ "WinInet.DLL" Alias "InternetConnectA" _ (ByVal hInternetSession As Long, ByVal lpszServerName As String, _ ByVal nServerPort As Integer, ByVal lpszUsername As String, _ ByVal lpszPassword As String, ByVal dwService As Long, _ ByVal dwFlags As Long, ByVal dwContext As Long) As Long Public Declare Function FtpSetCurrentDirectoryS _ Lib "WinInet.DLL" Alias "FtpSetCurrentDirectoryA" _ (ByVal hFtpSession As Long, ByVal lpszDirectory As String) As Long Public Declare Function FtpGetFileS _ Lib "WinInet.DLL" Alias "FtpGetFileA" _ (ByVal hFtpSession As Long, ByVal lpszRemoteFile As String, _ ByVal lpszNewFile As String, ByVal fFailIfExists As Long, _ ByVal dwFlagsAndAttributes As Long, ByVal dwFlags As Long, _ ByVal dwContext As Long) As Long Private Declare Function InternetCloseHandle _ Lib "WinInet.DLL" _ (ByVal hInet As Long) As Long Private Const INTERNET_OPEN_TYPE_PRECONFIG = 0 Private Const INTERNET_DEFAULT_FTP_PORT = 21 Private Const INTERNET_SERVICE_FTP = 1& Private Const FTP_TRANSFER_TYPE_ASCII = &H1 Private Const FTP_TRANSFER_TYPE_BINARY = &H2 Private Const FILE_ATTRIBUTE_NORMAL = &H80 'FTPダウンロードの例 Sub FTP_Download() Const cstrServer As String = "xxxxxxx.jp" 'FTPサーバー名 Const cstrUserName As String = "xxxxxxxxx" 'アカウント名 Const cstrPassword As String = "pppppppppp" 'パスワード Dim strDir As String Dim strFrom As String Dim strTo As String Dim lngInet As Long Dim lngFTP As Long Dim lngRet As Long 'ダウンロード元ディレクトリを設定 strDir = "ddddddd" 'ダウンロード元ファイル名を設定 strFrom = "アクセスログ名.zip" 'ダウンロード先ファイル名を設定 strTo = "アクセスログ名.zip" 'FTPをオープン lngInet = InternetOpenS(vbNullString, INTERNET_OPEN_TYPE_PRECONFIG, _ vbNullString, vbNullString, 0&) If lngInet <> 0 Then '成功したらFTPサーバーに接続 lngFTP = InternetConnectS(lngInet, cstrServer, _ INTERNET_DEFAULT_FTP_PORT, _ cstrUserName, cstrPassword, _ INTERNET_SERVICE_FTP, 0&, 0&) If lngFTP <> 0 Then '成功したとき 'ダウンロード先ファイルがあったら削除 If Len(Dir(strTo)) > 0 Then Kill strTo End If 'ダウンロード元ディレクトリへ移動 FtpSetCurrentDirectoryS lngFTP, strDir 'ファイルをバイナリモードでダウンロード '(ASCIIモードの場合はTRANSFER_TYPE_ASCIIを指定) lngRet = FtpGetFileS(lngFTP, strFrom, strTo, _ 1&, FILE_ATTRIBUTE_NORMAL, _ FTP_TRANSFER_TYPE_BINARY, 0&) If lngRet <> 0 Then '成功したとき MsgBox "ファイルのダウンロードに成功しました!", vbOKOnly + vbInformation End If End If 'FTPをクローズ InternetCloseHandle lngInet End If kaito_zip (strTo) End Sub Function kaito_zip(zipname As String) Dim shell As Object Dim copyto As String Dim copyfrom As String ' 変数を初期化 copyfrom = zipname copyto = "C:\LOG" Set shell = CreateObject("Shell.Application") ' zipファイルに入っているファイルを指定したフォルダーにコピーする shell.Namespace((copyto)).CopyHere shell.Namespace((copyfrom)).Items ' オブジェクトを破棄する If Not shell Is Nothing Then Set shell = Nothing End If End Function ---------------------------------------------------------- ③以後 ファイル名が日付担っているので、プログラム中で日付していして 自動ダウンロードして、ログファイルをデリミタで小刻みにして EXCELにします。 その後、所望の処理を作っていきます。 |

| 2018/10/ 9日 |

●PC環境整備ーメインPCのHDDクラッシュしたー HDDの古いファイルをバックアップして200GBほど空けたらなんとHDDから異音がでるようになって不良セクタが増えてレスキューソフトでバックアップができなくなってしまいました。幸い、データ類はクラウドで保管しているので、ProcessingとArduinoプログラム類だけは何とか手動バックアップできましたので被害は最小にすみました。HDDはやめてSSDに換装することにしました。 ●10月8日のアクセスログー攻撃はなくなったー サーバーのプロテクトは、8日のログではほぼ完ぺきで、米国からのアタックは皆無、マレーシアからのアタックだけありましたが、門前払いできてました。WPは、信州テレマークスキー日記が生きてるのですが、リダイレクトMALは発生してません、 tomohiroブログはリダイレクトMALが残っているのですがリダイレクトでエラーをだして信州MAKERSへ飛ばしてますので、詐欺サイトへ誘導はプロテクトできてます。 なぜ、プロテクトできているのかはhtaccessで目一杯アクセス制限をかけているからだと思うのですが、PHPとHTML言語とサーバーの動作が理解できてないので、まだまだ、MAL対策ができているとは言えません。アクセスログの解析と管理方法を構築しないと安定しません。 |

| 2018/10/ 7日 |

●WIN10指定ファイルを右クリックでTeraPadで開く方法 頻繁にhtaccessなどサーバー管理ファイルを編集するのでファイルをポイントしたら右クリックでteratermで開けるようにしました。Win10では、メモ帳、worpadしかなくて便利なeditor類は、MSの規制をパスしてないと登録できないみたいなので リソースEditorでカスタマイズする以外にないみたいです。 教えていただいたページ [Windows10]マウス右クリックで表示されるメニューにアイテムを追加し関連ファイルを素早く開く方法操作メモ(結構長いけど簡単です) 1:スタート>ファイル名を指定して実行>regedit? 2:重要データなのでいじる前にバックアップ必須: ファイル>エクスポート>任意のファイル名で保存 3:HKEY_CLASSES_ROOTをクリックすると下部にでてくるshellを右クリック 4:shellを右クリック>新規>キーを選ぶと 5:shellの最下部に>新しいキー#番号が作られます。 6:「新しいキー#番号」をterapadという名前に変更(右クリック名前の変更) 7:更に、terapadを右クリック>新規>キーとすると新しいキー#番号 がterapadの下にできる 8:この新しいきー#番号も名前を変更してcommandという名前に変更 9:regeditを離れて、立ち上げたいアプリここでは、TeraPadをExplorerでさがして 10:TeraPadのアプリケーションファイルをSHIFT+右クリックする 11:「パスのコピー」がみつかるので、それをクリックするとCOPYされます 12:regeditに戻ってcommandの続きをはじめます 13:commandをクリックすると右枠に名前(既定)がでてくるのでそこをポイント 14:regeditのメニュー>編集>修正>値のデータがでてきます 15:さきほどパスのコピーしたので値のデータにポイントして貼り付け 16:"アプリのパス”が貼り付けられます。 17:さらに”アプリのパス"の後ろに"%1"を付け加えます。 18:これで、指定のファイルを登録したアプリで開けます。 19:適当なtxtファイルで右クリックするとメニュにterapadがあるので ポイントすれば瞬時にそのライフがTeraPadで開くことができます。 |

| 2018/10/ 7日 |

●情報処理推進機構のCMS(WP等)の解説 WPが危険であることを実感したので、公的機関ではどのような扱いをされているのかを調べてみました。 警鐘をならしている論文がありました https://www.ipa.go.jp/files/000054743.pdf --------上記論文 冒頭 抜粋---------------- CMS で構築されたウェブサイトへの攻撃の特徴は、CMS 及び CMS の拡張機能(プラグイ ン、テーマ)の脆弱性が狙われることにある 1。これらの脆弱性が狙われる原因として 2 点挙げ られる。1 点目は、CMS の拡張機能を開発する開発者の安全性への配慮が不十分な結果、脆弱 性が作りこまれてしまうことである。実際、IPA の情報セキュリティ早期警戒パートナーシップ においても、CMS の拡張機能の脆弱性は届出されている。2 点目は、ウェブサイト運営者が利 用している CMS、CMS の拡張機能の修正パッチを適用しない、またはできないといった事情か ら、脆弱性が残存することである 2。その結果として、ウェブサイト改ざんや情報漏えい等の被 害が生じ、事業の中断による売上の低下やブランドの毀損を招くことになる。 拡張機能を含めた CMS を用いて作成されたウェブサイトは、一旦運用を開始するとその運用 を止めない限り、一般的なソフトウェアと同様にアップデートが必要である。また、CMS は め、OSS の特性を理解したうえで CMS の使用を 判断しないと、運用フェーズにおいて安全の確保が困難になる場合があることを認識してほし い。 本テクニカルウォッチでは、 ・CMS の機能概要 ・攻撃者に狙われるポイントと対策の紹介 ・安全確保のためのウェブサイト管理のあり方 ------------------------------- ということで、私の危機感は、一般的な感覚であると思います。 ●CMSの存在意義と信州MAKERSの判断 サイト運営のオンデマンド運営のための手間コスト即時性の需要のためにCMSが爆発的に普及してきたと思うのですが、結局、security対策のために膨大な手間とコストがかかるとなると、 どっちがお得なのかという基本的な課題に戻るのですが 私の場合は、得られるメリットよりは、security対策での手間とコストがデメリットになると判断しました。 |

| 2018/10/ 6-7日 |

●WordPressPlugInの存在が脆弱性そのものだ WPとサーバーの管理を勉強しております。WPの脆弱性によるハッキングが世界中に蔓延していますが、その原因の一つとしてPlugInがあると思います。膨大なPlugInが開発されて提供されているのでWPの魅力ですが、このことが脆弱性の一因となっていること痛感しました。 WordFenseという人気のMALware対策のPlugInをmaru-yo.net/tomohiro/Blogにあててみたのですが、なんとこのPlugIn 独自に.htaccseccファイルを作って埋め込む機能がついてました。私が試行錯誤で作ったhtaccessファイルが置き換えられてしまいました。どういう内容のhtaccessかというと ----------------------------------- #SITEGUARD_PLUGIN_SETTINGS_START #==== SITEGUARD_RENAME_LOGIN_SETTINGS_START <IfModule mod_rewrite.c> RewriteEngine on RewriteBase /xxxxxxxxxxx/ RewriteRule ^wp-signup\.php 404-siteguard [L] RewriteRule ^wp-activate\.php 404-siteguard [L] RewriteRule ^login_xxxxxxx(.*)$ wp-login.php$1 [L] </IfModule> #==== SITEGUARD_RENAME_LOGIN_SETTINGS_END #SITEGUARD_PLUGIN_SETTINGS_END # BEGIN WordPress # END WordPress ----------------------------------- このWordfenseは、専用のPHPを埋め込んで防御するみたいです。 ※いまさらながら、WorPressコントロールパネルは、FTPアプリ同様に私のサーバーのWPフォルダー内を自由にいじることができるので、本人以外にPlugINもFTPアプリと同様にサーバー内のWPファイルをいじることが可能になってます。要するに自分のサーバーをいじるためのTOOLとしてFTPソフトがあって、他には、サーバー会社のコントロールパネルがあるのですが、そこにWORDPRESSのコントロールパネルも自由にいじれる構造になっているということです。確率的に入口がたくさんあることは、侵入の確率が上がりますので理論的には、WORDPRESSからのアクセスを遮断しないと確率は下がらないと思います。 ●WPとPlugInの本質的な脆弱性を実感した 翌日のアクセスログでは、admin-ajax.phpへハッカーからのアクセスが集中してました。クリックすると通ってしまいました。慌てて、私のオリジナルhataccessに変更したらadmin-ajax.phpも全部通りませんでした。 WPのpluginは、WPサイト内の関数群にアクセスしながら動作するので関数へのアクセスを遮断するとWPの多くの機能とPlugINが使えなくなります。 「例えば、PlugINではなくハッカーのMalウェアであっても同様なことが起こりえるので PlugInが自由にサイトの関数にアクセスできるレベルのアクセス制限では、容易にハッカーが侵入できて書き換えもでてきてしまう」 何年たっても脆弱性の対策ができないのは、構造にねざしているので未来永劫WPの脆弱性はなくならないことが容易に想像できます。 プロがWORDPRESSサイトを採用することは、自殺行為だと思います。 仕事だったら私は絶対にWPを使いません。 ●WPはPlugInとハッカーも平等に扱っている 極端に言えば、悪意をもってPlugInを書いている人=ハッカーで、善意をもってPlugInをかいている人=開発者という区別してもいい感じです。WPのpluginを開発できる人は、ハッカーになれるし、ハッカーはWPのPlugInを開発できる、数あるPlugINの開発者の中にハッカー経験もしくは現役のハッカーもいるのではないかと感じてます ●信州MAKERSは、WPの構造から脱却するために静的サイトをめざします。 =>上記考察より、WordPressは今の構造であるかぎり将来性はないと判断しました。WordPressを静的に変換して使う方向性で アクションをしていきます。 |

| 2018/10/4-5日 | ●phpmyAdminインストール書き換え中にDBハックされた WPのデータは、2つに分けて保存されてます。ページで使われる画像類は、WPサイト内のwp-content.php内に番号順のフォルダーに大量の写真画像が収納されてます。もう一方、文章フォーマットは、 MySQLというデータベースに収納されてます。今回のアタックでは、wp-contenは、ダウンロードしてありますが、mySQLデータベースがダウンロードされてませんでした、そこで、ダウンロードするために接続TOOLのphpmyAdminをサーバー内にインストールして試運転していたのですが、どうもDBにうまくアクセスできませんでした。 5日朝にアクセスログをみたら、なんと私がphpmyadminをインストールして試運転している間、ハッカーが大量にアクセスしてました。 何をやったのかは、わからないのですが、DBを壊されたかもしれないので大変なことになったと感じてます。 ●万一 DBが復元できない場合 メインの記事を書き直して再現します。もともと、日記風に書かれている投稿記事を読んで理解している読者は数えるほどしかいらっしゃらないので、多くのVISITOR様は、もっと簡単に分かりやすいまとめたページが欲しいみたいなので、いつか、まとめた記事を書こうと思ってましたので、過去の日記記事をまとめて、総集編を各カテゴリーごとに作ったほうがお客様のニーズに沿うので、ごちゃごちゃした記事が消滅してしまっても題目だけあれば私は十分です。 その場合アクセス数の多い順に記事を書いていこうと思ってます。 |

| 2018/10/3 | ●光回線工事は10月23日午後に決定 15日希望だったが混雑していて1週遅れました。既に部屋まで光ケーブルがきてるので簡単な工事ですぐ接続できるはずです。2003年ごろBFletsができたころに加入していたのですがADSLが安くなったので、2010年に乗り換えて、光ファイバーだけ残してありました。最近は、スマホ割も加算するとADSL並みの低価格になるので、softbank光を導入することにしました。 今のADSLでは、4-6GBあるwp-cotentフォルダーのデータをFTPで転送すると12時間くらいかかって、転送エラーがアップロードするのが大変なので、光導入を待ってからデータ回復して信州MAKERSブログを復活させます。 その間に、オフライン環境でWPを動かせることを試みて、リニューアルをはかろうとしてます。 |

| 2018/10 /2~3 |

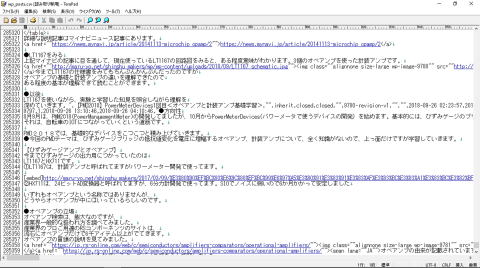

●アクセス解析して防御策実施 WPが脆弱だということでしたが証拠がないので可能性として 原因1:HTTTPサーバーからWPが狙われて侵入された 原因2:FTPパスワードが破られた 原因3:サーバーの管理パスワードが破られた 原因1からログをダウンロードして解析しました。 9月24日にWP主要ファイルへ攻撃されて侵入されたようです。wp-login.phpが破られたみたいです。気づいたのが26日でサイト閉鎖して27日は攻撃が減ったのですが 28日から新手のHackerが別の攻撃仕掛けてきましたが、すでに信州MAKERSは、HTMLでWPファイルを使ってないので空振りでしたので、10月1日に攻撃が縮小されてきました。2日現在、攻撃を探すのが大変なくらい減少しましたので、とりあえず攻撃は終わったみたいです。 =>HACKERは米国からで大手プロバイダを経由してます。 amazonAWS,Micfo,Psychz Networks,ColoCrossing,YHSRV という格安プロバイダからアクセスしてました。しかし、信州MAKERSと同じWPで作ってある信州テレマーク日記とPinaist Tomohiorのブログ攻撃から外れてました。多分、HACKER業界でターゲットとするブログのURLとそのサイトの弱点が出回っていて共有してあって、各地のHACKERが一斉に攻撃にくるのだと思います。ダメだったら、HACKER同士で連絡しあって攻め方を変えるか、そこをあきらめて他にいくかということをしていると思います。面白半分のいたずらみたいな感じがします。プロのHACKERならプロバイダから足がつくような攻撃はしないと思います。  ●WordPressの恒久対策始めてます WordPressは、動的サイトなので1ページを毎回データベースと交信しながら組み立ててVISITORに送信してます。そのため、関数がたくさんあって複雑な動作をしてます。 その関数群を狙ってHACKERが侵入をはかります。パスワードlクラックとPlugInの脆弱性をついてくるみたいです。上記アクセス解析の結果からWPの主要ファイルにアクセス制限をつけましたので、次回同じファイルに攻撃をしかけてもサーバーの入口ではねのけられてしまうので、攻撃ができない状態になります。 別の攻撃を仕掛けてくると思いますので、信州MAKERSでは、毎日のチェック体制をしいて、攻撃の察知と侵入の可能性があったら、WPの全ファイルを消去してクリーンなバックアップに交換してしまう対策をとります。バックアップは、日々の更新ごとにとっていきますので、毎回WPを消去していてもデータは常に最新でlクリーンです。 基本的な考えかたは、どんなに防御してもいたちごっこで侵入される可能性が常にあるので、毎回WPを書き換えてFRESHな状態保という考え方です。 脆弱なWPをしばらく使いますが信州MAKERSは動的なサイトではないので WPを静的なサイトに変換してしまえば、シンプルすぎて、関数もないのでHACKERの手のだしようもないサイトが今と同じ外観と使い勝手で実現できると思いますので、1年がかりで動的WPから静的WPへ転換をはかります。 |

| 2018/10/01 | ●LocalProxyサーバー構築した。 今日はMAL再現しませんでした。 DgradeDIy様(http://dgradediy.blogspot.com/2018/09/blog-post.html)からRedirect型MALwareの発信ファイルを解析する方法を教えていただいてLocalProxyサーバーを設置してMAlが発生する瞬間のLOGをとろとしたのですが、こういう時にかぎってMALが発生しませんでした。今後MALが発生したら有力なTOOLとなると思います。改めてDgradeDIY様にお礼申し上げます。後日redirect型MALをとらえたときに記事にさせていただきます。たとえ、一時的にMALが発生しなくても、いつ何時MALが発生した時にでも即座に対応できる管理システムを構築するのが信州MAKERS MAL避難所版の目的だと考えてます。そのほうが読者の皆様に有益な情報となると考えております。 ●WordPressの状況 WordPress信州MAKERSのすべての記事データを搭載させてあるにもかからわず、どういうものなのか知らずに使ってました。その点を反省して、基礎から勉強してます。 この記事は理解しやすいとおもいました。 https://triz-web.com/toronomado/wp-fold-db-server-for-biginer/ こちらでWORDPRESSの特徴と基本的な知識をえられます。 ●中国から433MHzスーパーヘテロダイン受信モジュール届いた アマゾンで発注して2週間で到着しました。433MHz通信も可能性がある限り検討していきます。  |

| 2018/ 9/30 |

●サーバー環境とインフラのリニューアル検討 WordPressファイル wp-contentが3GBSQL DBが3GBと6GBのデータをPCにダウンロードして保管してあるのですが、いざ、サーバーにアップロードしようとしたら私の家のADSLの上り速度1MBPSで実効80kByte/secしかでてません。しょうがないので光回線にのりかえようと見積をとって、10月いっぱいで工事をいれる予定で動いてます。 サーバー業者も現在のGMOお名前ドットコムからサーバー引っ越す可能性もあります。 更に、ウィルス対策を勉強しますので、10月いっぱいは、信州MAKERSはお休みいただくことになると思います。11月からリニューアルされた画面と構成で再スタートさせていただければと存じます。 |

| 2018/ 9/28 |

●快晴の乗鞍ヒルクライム(5㎞で脱落GiveUp) 友人が松本駅に到着したのが11時だったので、スタートを3本滝にして13時スタートとなりました。私は、友人を先にいかせて、のんびりPMM2018 テストライドですが、出発早々にトラブル発生で一気に上る元気がなくなりました。今まで4回のテスト走行で一度もトラブルがなかった車速センサからの信号がショート状態になってしまって速度がでなくなりました。速度のエッジ割り込みで心拍数受信が動くので、速度と心拍数は無しとなってしまいました。まともなのは風速計だけとなったので電源オフでGARMINを見ながら登りました。5km過ぎたところで、足が攣りそうになったので、限界かと思って下りました。平日金曜日ですが、サイクリスト数十人に会いました、皆さん上は最高の景色だったと感激されてました。友人も最高だったと感激してました。私は、乗鞍は地元なので過去40年で200回以上山スキーで登っているので、景色見れなくても想像がつきますのであまり残念でもなんでもなかったです。 PMM2018 の完成を目指して9月26日まで頑張ってきたのですが、サーバーのMAL攻撃をうけてしばらくサーバーいじりをしないと、将来がないので、ここしばらくはサーバーいじりで時間を食いそうですので、MAKERネタではなくてサーバーネタになるかもしれません。パワーメーターの完成もサーバーネタが入ってしまったので、雪が降るまで完成と思っていたのですが、無理かもしれません。 |

| 2018/ 9/27 |

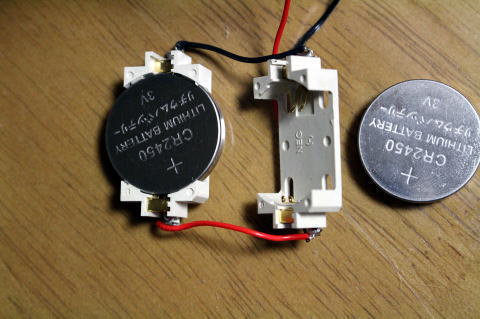

サーバーをどうするか勉強中、プロに任せれば5万円~10万円で回復してくれるそうです。しかし、自作主義ですので、何とか自力で復活しようと勉強中です。 GMOサーバーを使っているのですが、サポートのレスいあっまであポンスが遅いし、MALWAREの駆除ツールがぼろくて、駆除できてないということがあって、MALが入っているサーバー全体を捨てて、新サーバーにしようかと検討してます。SQL DBの引っ越しをうまくやらないと今までの信州MAKERSの記事が消えてしまいますので、そこだけは必須で安全にやろうとやり方を調べて、仮のWPサイトを作って実際に回復の練習をしようとしてます。この調子ですと、2週間はかかりそうです。 ●PMM2018 CR2450が届いたのでヘルメットにとりつけてみたら、並列2個で数時間以上寿命がありました。クランクにはCR2450でいける感じです。ぼちぼちと実験していきます。 1個では全然動作しませんでした、やはり電流供給能力が重要でした。  |

| 2018 9/26 |

9月26日から当サーバーがMALWAREに攻撃されてます。 MALといっても、リダイレクトで偽造HPへの案内するタイプで中をクリックさえしなければ被害は出ないです WORDPRESSから侵入されてサーバーのWP関係がつかえなくなってます。 どうやら、アクセス数が目立って増えてきたサイトが狙われるみたいです。 出る杭は打たれるということでさらに頑張ります。 信州MAKERSは、アクセスもできなくなってます。 しばらくの間、復旧に時間をいただくこととなりますが、再開をご期待ください。 |